Check Point Software Technologies, siguieron las amenazas emergentes de ciberseguridad para proteger a los usuarios de los riesgos en constante evolución.

La campaña JSCEAL, que ha estado atacando activamente a usuarios de aplicaciones de criptomonedas desde marzo de 2024.

Mediante el uso de tácticas avanzadas y el aprovechamiento de anuncios maliciosos, esta campaña ha logrado evadir la detección y distribuir una sofisticada carga útil de malware.

JSCEAL, que suplanta la identidad de aplicaciones populares de trading de criptomonedas, es especialmente preocupante porque emplea archivos JavaScript compilados (JSC), una técnica que permite que el malware permanezca oculto a las soluciones de seguridad tradicionales.

Antecedentes

La campaña JSCEAL utiliza archivos JavaScript V8 compilados (JSC), una característica poco conocida del motor V8 de Google que permite el encubrimiento del código y la evasión del análisis estático.

Esta innovadora técnica permite a los atacantes eludir los sistemas de detección, lo que dificulta enormemente la detección del código malicioso hasta su ejecución. JSCEAL destaca por su escala, complejidad técnica y persistencia, habiendo evolucionado significativamente desde su descubrimiento.

Se ha observado el impresionante crecimiento de esta campaña, con miles de anuncios maliciosos que promocionan aplicaciones de criptomonedas falsas y llevan a usuarios desprevenidos a descargar instaladores con malware.

A pesar de haber sido detectados y analizados, muchas versiones del malware pasan desapercibidas para las herramientas de seguridad habituales.

Trayectoria del ataque

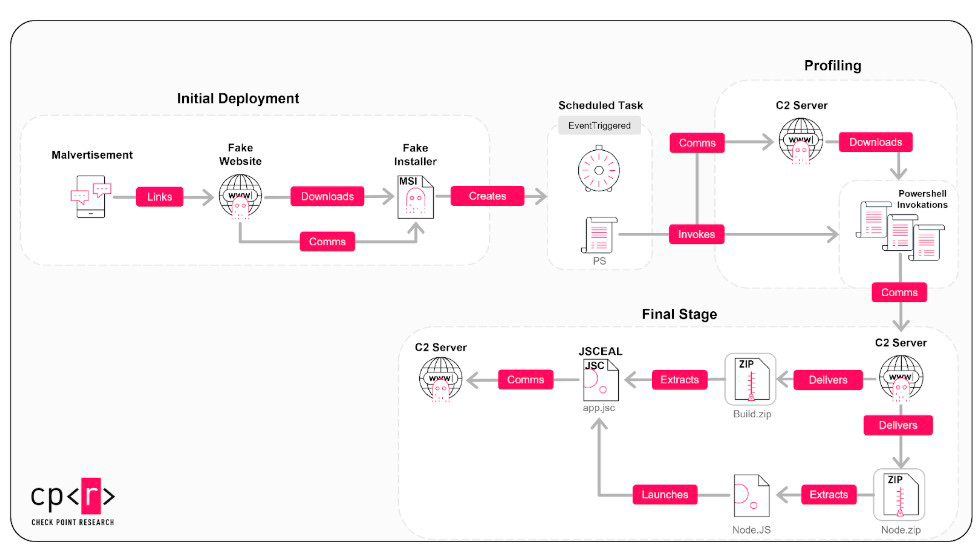

JSCEAL opera en tres etapas clave: Despliegue inicial, scripts de perfilado y la carga útil final de JSC. La campaña comienza con anuncios maliciosos que llevan a los usuarios a descargar instaladores MSI de sitios web falsos.

Estos instaladores se basan en un sistema complejo que combina componentes JavaScript y MSI, lo que dificulta su análisis y detección de forma aislada.

Etapa 1: Despliegue inicial

La campaña comienza con publicidad maliciosa pagada en redes sociales, donde los atacantes se hacen pasar por aplicaciones de criptomonedas e instituciones financieras para atraer a los usuarios.

Una vez que los usuarios hacen clic en estos anuncios, son redirigidos a través de múltiples capas de redirección a una página de destino falsa que les solicita que descarguen un instalador MSI.

Etapa 2: Scripts de perfilado

Tras su ejecución, el instalador MSI activa una secuencia de scripts de perfilado que recopilan información crítica del sistema, como datos del equipo, software instalado y configuraciones del usuario.

Estos scripts utilizan comandos de PowerShell para recopilar y exfiltrar los datos, preparando el sistema para la carga útil final.

Etapa 3: Carga final de JSC

La etapa final implica la implementación del malware JSCEAL, que roba información confidencial relacionada con criptomonedas, como credenciales y monederos. La carga útil se ejecuta mediante Node.js, un framework que permite al malware eludir la detección de los sistemas de seguridad convencionales.

Alcance de la campaña:

El alcance de la campaña JSCEAL ha sido extenso, donde se estima que se publicaron 35.000 anuncios maliciosos entre enero y junio de 2025.

El uso de la biblioteca de anuncios de Facebook nos permitió estimar el alcance de la campaña; si bien, con un enfoque muy conservador, podemos estimar el alcance total de la campaña de malvertising en 3.500.000 de usuarios solo dentro de la UE, y probablemente en más de 10 millones de usuarios a nivel mundial.

Conclusiones clave

JSCEAL representa un avance significativo en la forma en que los ciberdelincuentes utilizan plataformas legítimas para realizar ataques.

Mediante el uso de cargas útiles de JSC, los atacantes pueden ocultar eficazmente su código y evadir las soluciones de seguridad, lo que dificulta la detección temprana del ataque.

La capacidad de JSCEAL para recopilar y exfiltrar datos confidenciales de usuarios de criptomonedas pone de relieve la necesidad de medidas de seguridad más sólidas para las plataformas de criptomonedas y sus usuarios.

Los ciberdelincuentes siguen empleando tácticas sofisticadas para atacar a los usuarios de aplicaciones populares, siendo la campaña JSCEAL un claro ejemplo de esta tendencia.

A medida que los atacantes adoptan técnicas más avanzadas, como JavaScript compilado y Node.js, las medidas de seguridad tradicionales se ven cada vez más comprometidas.

Sin embargo, con las herramientas de seguridad adecuadas y estrategias de defensa proactivas, las organizaciones pueden defenderse mejor contra estas amenazas en constante evolución.