El equipo global de respuesta a emergencias de Kaspersky ha identificado una nueva variante de ransomware nunca antes vista en uso activo, desplegada en un ataque posterior al robo de credenciales de empleados.

El ransomware, denominado Ymir, emplea métodos avanzados de sigilo y encriptación, seleccionando archivos específicos y evadiendo la detección.

En el ataque observado por los expertos de Kaspersky, que tuvo lugar en una organización de Colombia, los actores de la amenaza utilizaron RustyStealer, un malware diseñado para robar información, con el objetivo de obtener credenciales corporativas de empleados.

Estas credenciales fueron utilizadas para acceder a los sistemas de la organización y mantener el control el tiempo suficiente para desplegar el ransomware.

Este tipo de ataque se conoce como «intermediación de acceso inicial», donde los atacantes infiltran los sistemas y mantienen el acceso.

Típicamente, los intermediarios de acceso inicial venden el acceso que obtienen en la dark web a otros ciberdelincuentes, pero en este caso parece que continuaron el ataque ellos mismos al desplegar el ransomware.

“Si los intermediarios son de hecho los mismos actores que desplegaron el ransomware, esto podría señalar una nueva tendencia, creando opciones adicionales de secuestro sin depender de los grupos tradicionales de Ransomware-as-a-Service (RaaS)”, explicó Eduardo Chavarro, director del Grupo de Respuesta a Incidentes y Forense Digital para Américas en Kaspersky.

El ransomware Ymir utiliza una mezcla poco común de funciones de gestión de memoria (malloc, memmove y memcmp) para ejecutar el código malicioso directamente en la memoria. Este enfoque se desvía del flujo de ejecución secuencial típico visto en otros tipos de ransomware, mejorando sus capacidades de sigilo.

Además, mediante el comando –path, los atacantes pueden especificar un directorio donde el ransomware debe buscar archivos. Si un archivo está en la lista blanca, el ransomware lo omite y lo deja sin encriptar, otorgando a los atacantes mayor control sobre los datos que afectan.

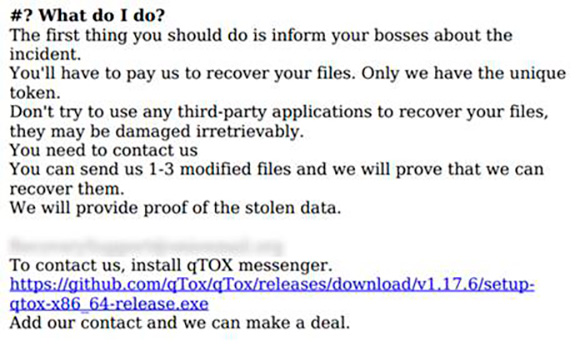

Como parte de su diseño avanzado, Ymir emplea ChaCha20, un moderno cifrador de flujo conocido por su velocidad y seguridad, superando incluso al Estándar de Encriptación Avanzada (AES). Aunque el actor detrás de este ataque no ha compartido datos robados públicamente ni ha hecho demandas adicionales, los investigadores están monitoreando la actividad del grupo para identificar posibles nuevas acciones.

“No hemos identificado sitios de subasta de datos extraídos por parte de este grupo. Típicamente, los atacantes utilizan foros o portales ocultos para filtrar información como una forma de presionar a las víctimas para que paguen el rescate, lo cual no es el caso con Ymir. Dado esto, la pregunta de qué grupo está detrás del ransomware sigue abierta, y sospechamos que esto puede ser una nueva campaña”, explicó Ovalle.

Buscando un nombre para esta nueva amenaza, los expertos de Kaspersky consideraron una luna de Saturno llamada Ymir. Esta luna, conocida por su órbita irregular en dirección opuesta a la rotación del planeta, recuerda a la mezcla poco convencional de funciones de gestión de memoria utilizadas en este ransomware.

Los productos de Kaspersky ahora pueden detectar este ransomware como Trojan-Ransom.Win64.Ymir.gen. Los expertos de la compañía recomiendan las siguientes medidas generales para mitigar los ataques de ransomware:

- Implementar un programa de copias de seguridad frecuentes y realizar pruebas regulares.

- Brindar a los empleados formación periódica en ciberseguridad para aumentar su conciencia sobre amenazas cibernéticas como el malware que roba datos, y enseñar estrategias efectivas de mitigación.

- Si ha sido víctima de ransomware y aún no existe un descifrador conocido, guarde sus archivos críticos cifrados. Una solución de descifrado puede surgir dentro de un esfuerzo de investigación de amenazas en curso o si las autoridades logran apoderarse del actor detrás de la amenaza.

- No pagar el rescate, ya que esto fomenta que los creadores de malware continúen con sus operaciones, sin garantizar la devolución confiable de los archivos.

- Para proteger a la empresa contra una amplia gama de amenazas, utilice soluciones de la línea de productos Kaspersky Next, que proporcionan protección en tiempo real, visibilidad de amenazas, capacidades de investigación y respuesta de EDR y XDR para organizaciones de cualquier tamaño e industria.

- Dependiendo de las necesidades actuales y los recursos disponibles, se puede elegir el nivel de producto más relevante, con flexibilidad para migrar fácilmente a otro a medida que evolucionen los requisitos de ciberseguridad.

- Reduzca su superficie de ataque deshabilitando servicios y puertos no utilizados.

- Adopte servicios de seguridad gestionados de Kaspersky, como Evaluación de Compromiso, Detección y Respuesta Gestionada (MDR) y/o Respuesta a Incidentes, que cubren todo el ciclo de gestión de incidentes, desde la identificación de amenazas hasta la protección continua y la remediación.

Estos servicios ayudan a proteger contra ciberataques evasivos, investigar incidentes y obtener experiencia adicional, incluso si una empresa carece de un equipo especializado en seguridad.