Desde principios de 2025, Check Point Research ha detectado sucesivas oleadas de actividad del grupo Nimbus Manticore, un grupo APT (amenaza persistente avanzada) de origen iraní y patrocinado por el Estado.

Conocido también como UNC1549 o Smoke Sandstorm, y anteriormente asociado con la campaña iraní Dream Job, Nimbus Manticore tiene como objetivo principal las organizaciones de los sectores aeroespacial y de defensa en Oriente Medio y Europa.

Este grupo es conocido por sus campañas de phishing dirigidas, que utilizan malware personalizado, como Minibike, también conocido como SlugResin.

Descubierto en 2022, Minibike ha evolucionado constantemente, incorporando técnicas de enmascaramiento, una arquitectura modular e infraestructura C2 redundante.

La actividad reciente muestra un notable avance en sofisticación: el uso de una técnica no documentada previamente para cargar DLL desde rutas alternativas mediante la modificación de los parámetros de ejecución del proceso.

Esta variante, denominada MiniJunk, demuestra cómo Nimbus Manticore mejora continuamente su malware para evadir la detección.

Se analiza la evolución de Minibike a MiniJunk, el uso de portales de reclutamiento falsos para distribuir el malware, las víctimas en Oriente Medio y Europa Occidental, y las implicaciones para los sectores de defensa, telecomunicaciones y aviación.

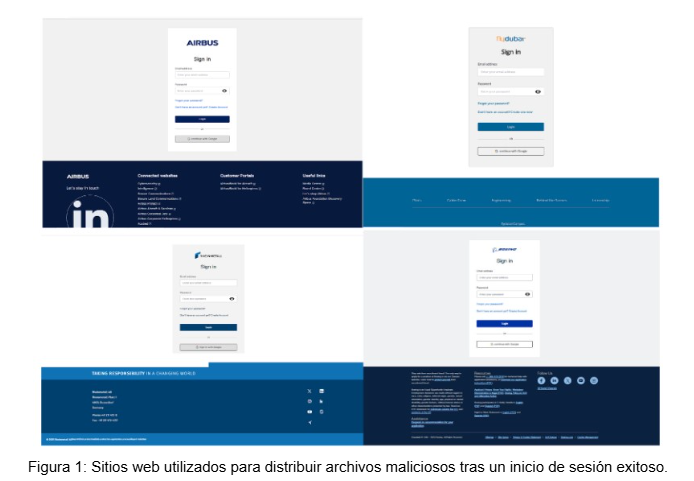

Sitios web para la distribución de malware

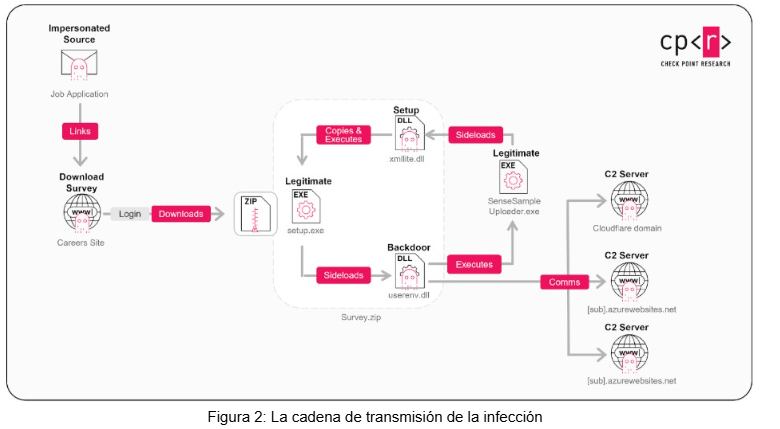

El proceso de infección comienza con enlaces de phishing que atraen a las víctimas a páginas de inicio de sesión falsas relacionadas con ofertas de empleo. Estos sitios web comparten varias características:

- Imitación de marcas: Los sitios imitan a empresas reconocidas de sectores como Boeing, Airbus, Rheinmetall y flydubai, utilizando una plantilla de React que se adapta a la marca que imitan.

- Estrategia de dominio: Los dominios suelen tener una temática relacionada con la búsqueda de empleo, están registrados a través de Cloudflare y ocultan la infraestructura de alojamiento real.

- Acceso controlado: Cada víctima recibe previamente un conjunto único de credenciales de acceso. Solo al introducir las credenciales correctas, el sitio web descarga un archivo malicioso que contiene el malware, lo que permite a los atacantes rastrear a las víctimas y bloquear a usuarios no autorizados.

Este acceso controlado y personalizado demuestra una sólida seguridad operativa y una estrategia convincente, características típicas de operaciones de ciberataque patrocinadas por gobiernos.

Herramientas en constante evolución: MiniJunk y MiniBrowse

Las nuevas herramientas de Nimbus Manticore están diseñadas para lograr dos objetivos principales. MiniJunk permite a los atacantes mantener el acceso a los sistemas de las víctimas de forma sigilosa durante largos periodos, mientras que MiniBrowse se utiliza para robar información confidencial sin levantar sospechas.

Estas herramientas se actualizan constantemente para evitar los análisis de seguridad, mantener su funcionalidad y proporcionar a los atacantes métodos fiables para espiar a las organizaciones objetivo.

Grupo de actividad independiente

Además de las operaciones de MiniJunk, Check Point Research detectó un grupo de actividad paralelo, previamente reportado por PRODAFT.

Si bien este grupo utiliza cargas útiles más pequeñas y técnicas más sencillas, sin la compleja encriptación de MiniJunk, sigue recurriendo a las mismas estrategias de phishing dirigido y falsas ofertas de empleo.

En otras palabras, los atacantes emplean métodos similares, con menor complejidad técnica, pero con el mismo objetivo: engañar a las víctimas para obtener acceso a sus sistemas, con el fin último de robar información confidencial de las empresas atacadas.

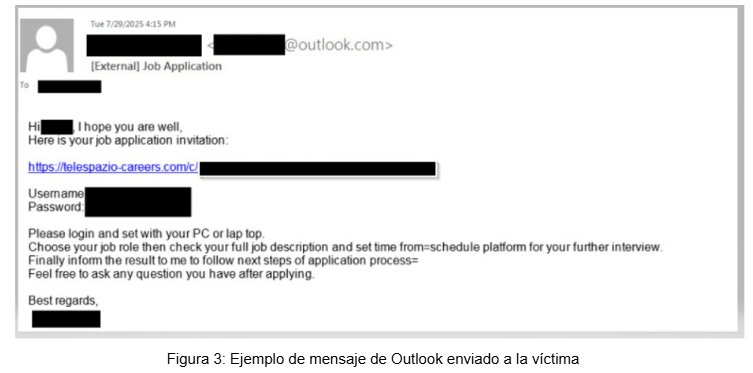

En este caso, los atacantes también se hacen pasar por reclutadores de personal, pero probablemente contactan a las víctimas a través de LinkedIn u otras plataformas profesionales.

Tras establecer contacto, continúan la comunicación por correo electrónico, enviando mensajes de Outlook que redirigen a las víctimas a portales de reclutamiento falsos.

Al igual que en las campañas de MiniJunk, cada portal está personalizado con credenciales de acceso únicas para la víctima, lo que permite a los atacantes un control y una visibilidad total.

Check Point Harmony Email & Collaboration bloqueó un intento de este tipo contra un proveedor de telecomunicaciones israelí, lo que demuestra que ambos grupos de ciberdelincuentes utilizan tácticas engañosas similares y tienen como objetivo un amplio espectro de entidades.

Perfil de las víctimas y sectores objetivo

Expansión a Europa

Si bien Nimbus Manticore suele atacar a entidades en Oriente Medio, especialmente en Israel y los Emiratos Árabes Unidos, las operaciones recientes revelan un mayor interés en Europa Occidental, concretamente en Dinamarca, Suecia y Portugal.

Objetivos específicos en sectores clave

- Se ha detectado una correlación entre los sitios web que distribuyen el malware y los sectores objetivo. Por ejemplo, un portal falso de reclutamiento de una empresa de telecomunicaciones tiene como objetivo a empleados y organizaciones de ese sector.

- Los hallazgos indican que los objetivos son similares en varios sectores clave: telecomunicaciones (especialmente proveedores de servicios por satélite), contratistas de defensa, industria aeroespacial y aerolíneas. Estos sectores coinciden con los objetivos de recopilación de inteligencia estratégica de la Guardia Revolucionaria Islámica de Irán.

Protección contra Nimbus Manticore

Durante el último año, Nimbus Manticore ha perfeccionado su arsenal de malware, sus métodos de distribución y su estrategia de ataque.

Al evolucionar Minibike a MiniJunk, implementar MiniBrowse y mejorar sus técnicas de phishing, este grupo ha demostrado resiliencia y sigilo, incluso durante conflictos geopolíticos de alta intensidad.

Su creciente enfoque en Europa Occidental, especialmente en los sectores de defensa, telecomunicaciones y aviación, indica una creciente campaña de ciberespionaje iraní alineada con las prioridades estratégicas de la Guardia Revolucionaria Islámica de Irán (IRGC).

Para contrarrestar estas amenazas, las organizaciones necesitan una protección que bloquee los ataques antes de que lleguen a los empleados y los dispositivos. Este enfoque de seguridad multicapa incluye:

- Check Point Harmony Email & Collaboration: Para detectar y prevenir el phishing, los portales de empleo falsos y los archivos adjuntos maliciosos en el correo electrónico y la colaboración, bloqueando los ataques iniciales.

- Harmony Endpoint: Para proteger los dispositivos contra malware avanzado una vez que se ha infiltrado, proporcionando protección incluso si se elude la defensa inicial del correo electrónico.

- Seguridad de red Quantum: Para bloquear el tráfico malicioso en el perímetro de la red, creando una barrera contra la descarga de archivos maliciosos, la comunicación con el servidor de control y la exfiltración de datos.

Check Point Research seguirá analizando las operaciones de Nimbus Manticore y compartirá información para fortalecer la resiliencia de los clientes ante las campañas de ciberataques de actores estatales.