Check Point Research describió una campaña de phishing en la que atacantes suplantaron mensajes legítimos generados por Google mediante el uso indebido de la integración de aplicaciones de Google Cloud para distribuir correos electrónicos maliciosos que parecen provenir de una infraestructura confiable.

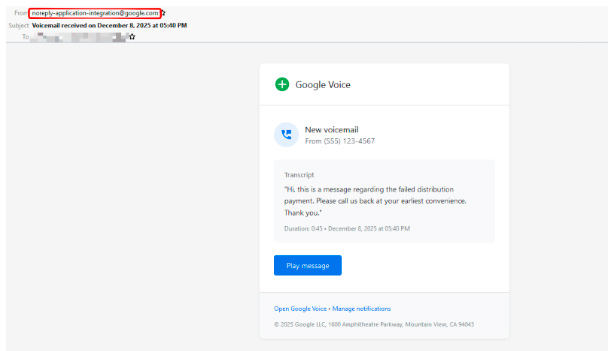

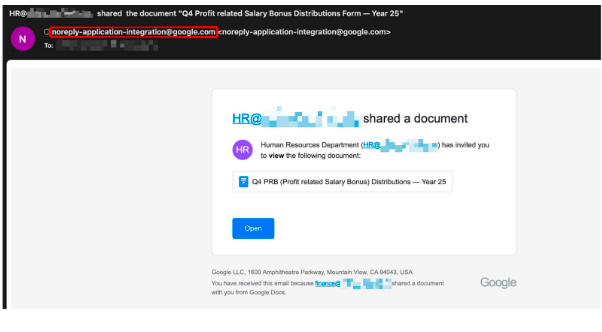

Los correos electrónicos imitaban notificaciones empresariales rutinarias, como alertas de correo de voz y solicitudes de acceso o permisos a archivos. Esto los hacía parecer normales y confiables para los destinatarios.

En este incidente, los atacantes enviaron 9.394 correos electrónicos de phishing dirigidos a aproximadamente 3.200 clientes durante los últimos 14 días.

Todos los mensajes se enviaron desde la dirección legítima de Google noreply-application-integration@google.com, lo que aumentó significativamente su credibilidad y la probabilidad de llegar a las bandejas de entrada de los usuarios finales.

Método de ataque y uso indebido de automatización

Según las características observadas del correo electrónico y la infraestructura del remitente, la campaña parece aprovechar la tarea “Enviar correo electrónico” de la integración de aplicaciones de Google Cloud.

Esta función está diseñada para la automatización legítima del flujo de trabajo y las notificaciones del sistema.

Esta funcionalidad permite que las integraciones configuradas envíen correos electrónicos a destinatarios arbitrarios. Esto explicaría cómo los atacantes pudieron distribuir mensajes directamente desde los dominios de Google sin comprometer a la propia compañía.

Este comportamiento sugiere un uso indebido de las capacidades legítimas de automatización en la nube para suplantar notificaciones auténticas, eludiendo los controles tradicionales de detección basados en la reputación del remitente y el dominio.

Para aumentar la confianza, los correos electrónicos se ajustaban estrictamente al estilo y la estructura de las notificaciones de Google, incluyendo un formato y un lenguaje habituales.

Los señuelos solían hacer referencia a mensajes de correo de voz o afirmaciones de que el destinatario había obtenido acceso a un archivo o documento compartido, lo que incitaba a los destinatarios a hacer clic en enlaces incrustados y actuar de inmediato.

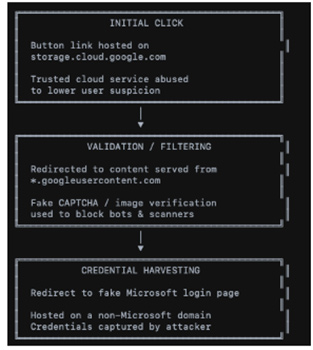

Técnica de redirección en tres etapas

El ataque se basa en un flujo de redirección de varias etapas diseñado para reducir la sospecha del usuario y retrasar la detección:

- Clic inicial: El usuario hace clic en un botón o enlace alojado en storage.cloud.google.com. Usar una URL legítima alojada en la nube en el primer paso ayuda a generar confianza y reduce la probabilidad de que el enlace sea bloqueado o cuestionado.

- Etapa de validación y filtrado: El enlace redirige al usuario al contenido de googleusercontent.com, donde se presenta un CAPTCHA falso o una verificación basada en imágenes. Este paso tiene como objetivo bloquear los escáneres automatizados y las herramientas de seguridad, permitiendo a los usuarios reales continuar.

- Destino final: Tras pasar la etapa de validación, el usuario es redirigido a una página de inicio de sesión falsa de Microsoft alojada en un dominio ajeno a Microsoft. El atacante captura todas las credenciales introducidas en esta etapa, completando así la cadena de phishing.

Este enfoque de redirección en capas combina una infraestructura de nube confiable, controles de interacción del usuario y suplantación de marca para maximizar el éxito y minimizar la detección temprana.

Distribución geográfica y sectorial

Por sector, la campaña se dirigió principalmente a organizaciones de los sectores manufacturero/industrial (19,6%), tecnológico/SaaS (18,9%) y financiero/bancario/seguros (14,8%).

Le siguieron servicios profesionales/consultoría (10,7%) y minorista/consumo (9,1%).

Se observó menor actividad en medios/publicidad (7,4%), educación/investigación (6,2%), salud/ciencias biológicas (5,1%), energía/servicios públicos (3,2%), gobierno/sector público (2,5%), viajes/hotelería (1,9%) y transporte/logística (0,9%).

Estos sectores suelen utilizar notificaciones automatizadas, documentos compartidos y flujos de trabajo con permisos, lo que hace que las alertas de Google sean especialmente convincentes.

Por región, las organizaciones afectadas se ubicaron principalmente en Estados Unidos (48,6%), seguidas de Asia-Pacífico (20,7%) y Europa (19,8%).

Se observó impacto adicional en Canadá (4,1%), Latinoamérica (3,0%), Oriente Medio (2,2%) y África (0,9%).

Dentro de Latinoamérica, la actividad se concentró en Brasil (41%) y México (26%), seguidos de Argentina (13%), Colombia (12%), Chile (5%) y Perú (3%).

Respuesta de Google

Google emitió una declaración sobre el incidente:

“Hemos bloqueado varias campañas de phishing que implicaban el uso indebido de una función de notificación por correo electrónico dentro de Google Cloud Application Integration. Cabe destacar que esta actividad se originó por el uso indebido de una herramienta de automatización de flujos de trabajo, no por una vulneración de la infraestructura de Google”.

“Si bien hemos implementado protecciones para proteger a los usuarios contra este ataque específico, recomendamos mantener la cautela, ya que los actores maliciosos con frecuencia intentan suplantar marcas de confianza. Estamos tomando medidas adicionales para evitar futuros usos indebidos”, agregó la compañía.

Esta campaña destaca cómo los atacantes pueden usar indebidamente funciones legítimas de automatización y flujos de trabajo en la nube para distribuir phishing a gran escala sin recurrir a la suplantación de identidad tradicional.

Refuerza la necesidad de una vigilancia continua, especialmente cuando los correos electrónicos incluyen enlaces en los que se puede hacer clic, incluso cuando el remitente, el dominio y la infraestructura parecen totalmente legítimos.