El grupo de espionaje Ink Dragon ha incrementado su actividad mediante intrusiones en redes gubernamentales europeas.

Investigaciones de Check Point Research indican que este actor de amenazas, vinculado a China, utiliza una infraestructura que simula la actividad empresarial estándar.

La organización combina herramientas diseñadas para el sigilo con técnicas que le permiten permanecer oculto durante periodos prolongados.

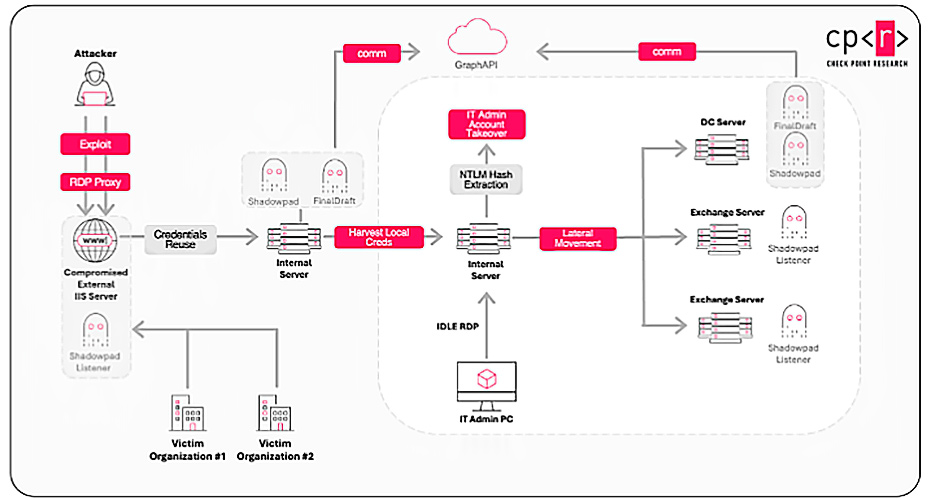

El proceso de ataque comienza con el análisis de vulnerabilidades en sitios web públicos y configuraciones deficientes en servidores de Microsoft.

Una vez dentro, el grupo se enfoca en obtener credenciales para moverse lateralmente por el entorno. Utilizan cuentas de servicio existentes y herramientas de escritorio remoto para integrarse en la actividad administrativa habitual sin generar alertas de seguridad.

Cuando los atacantes alcanzan privilegios de dominio, instalan puertas traseras persistentes en sistemas de alto valor.

Una característica distintiva de Ink Dragon es el uso de servidores comprometidos como puntos de retransmisión para operaciones en otros países.

Esta táctica convierte a las organizaciones vulneradas en parte de la infraestructura de mando del grupo. Al reenviar comandos a través de redes legítimas, los defensores perciben el tráfico como actividad normal entre instituciones, lo que dificulta la detección.

El conjunto de herramientas del grupo incluye una variante actualizada de la puerta trasera FinalDraft.

Esta herramienta está optimizada para integrarse con servicios de nube, ocultando el tráfico de comandos dentro de borradores de buzón comunes para evadir controles.

Finalmente, la investigación detectó una superposición con la actividad de RudePanda, otro actor de amenazas que accedió a las mismas redes.

Aunque no hay evidencia de cooperación, esto demuestra cómo una vulnerabilidad puede ser aprovechada simultáneamente por múltiples grupos avanzados.