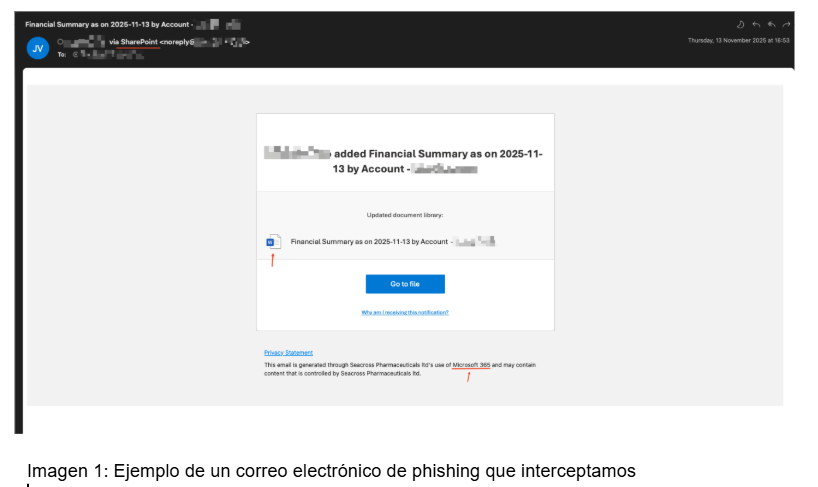

Investigadores de seguridad de correo electrónico de Check Point descubrieron una campaña de phishing en la que los atacantes se hacen pasar por servicios de intercambio de archivos y firma electrónica.

Los ciberdelincuentes enviaron señuelos con temática financiera que simulan notificaciones legítimas.

En este incidente, los atacantes enviaron más de 40.000 correos electrónicos de phishing dirigidos a aproximadamente 6.100 empresas durante las últimas semanas.

Todos los enlaces maliciosos se canalizaron a través de https://url.za.m.mimecastprotect.com, lo que aumentó la confianza al imitar flujos de redireccionamiento habituales.

Las plataformas de intercambio de archivos digitales y firma electrónica, ampliamente utilizadas en banca, bienes raíces, seguros y operaciones comerciales cotidianas, se han vuelto esenciales para las organizaciones modernas.

Sin embargo, esa misma comodidad crea una brecha para los ciberdelincuentes.

Cómo funciona la campaña

Los atacantes abusaron de la función de reescritura de enlaces seguros de Mimecast, utilizándola como cortina de humo para que sus enlaces parecieran seguros y autenticados.

Dado que Mimecast Protect es un dominio de confianza, esta técnica ayuda a las URL maliciosas a evadir los filtros automáticos y despertar la sospecha del usuario.

Para aumentar la credibilidad, los correos electrónicos copiaban elementos visuales oficiales del servicio. Utilizaban logotipos de Microsoft y productos de Office, encabezados, pies de página y botones de “revisar documento” similares a los de los servicios legítimos.

También falsificaban nombres para mostrar como “X vía SharePoint (Online)”, “eSignDoc vía Y” y “SharePoint”, que coincidían estrechamente con los patrones de notificación auténticos.

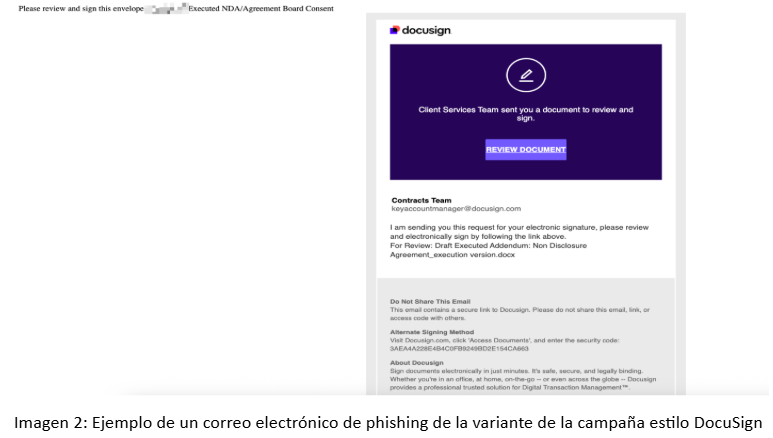

Variante con DocuSign más sigilosa

Además de la gran campaña de SharePoint/firma electrónica, los investigadores también identificaron una operación más pequeña, pero relacionada, que imita las notificaciones de DocuSign.

Al igual que el ataque principal, se hace pasar por una plataforma SaaS confiable y aprovecha una infraestructura de redireccionamiento legítima. Sin embargo, la técnica utilizada para enmascarar el destino malicioso difiere significativamente.

En la campaña principal, la redirección secundaria actúa como una redirección abierta, dejando visible la URL de phishing final en la cadena de consulta a pesar de estar protegida por servicios de confianza.

En la variante basada en DocuSign, el enlace se mueve a través de una URL de Bitdefender GravityZone y luego a través del servicio de seguimiento de clics de Intercom. La página de destino real queda completamente oculta tras una redirección tokenizada.

Este enfoque oculta por completo la URL final, lo que hace que la variante de DocuSign sea aún más sigilosa y difícil de detectar.

Distribución geográfica y sectores afectados

La campaña se dirigió principalmente a organizaciones de Estados Unidos, Europa, Canadá, Asia-Pacífico y Oriente Medio. El enfoque principal estuvo en los sectores de consultoría, tecnología y construcción/inmobiliario.

Además, tuvo víctimas en sectores como salud, finanzas, manufactura, medios de comunicación y marketing, transporte y logística, energía, educación, comercio minorista, hostelería y viajes, y administración pública.

Estos sectores son objetivos atractivos porque intercambian contratos, facturas y otros documentos transaccionales de forma habitual.

Esto hace que el intercambio de archivos y la suplantación de firmas electrónicas sean muy convincentes y tengan más probabilidades de éxito.

Los datos de telemetría de correo electrónico Harmony de Check Point muestran que, en las últimas dos semanas, por región el desglose fue el siguiente:

- Estados Unidos: 34.057

- Europa: 4.525

- Canadá: 767

- Asia: 346

- Australia: 267

- Oriente Medio: 256

La distribución regional refleja dónde se alojan los datos empresariales dentro de la infraestructura de Check Point y no representa necesariamente las ubicaciones físicas de las empresas.

Recomendaciones de seguridad

Las organizaciones y las personas deben tomar medidas proactivas para reducir el riesgo:

- Tener cuidado con los enlaces incluidos en los correos electrónicos, especialmente si parecen inesperados o urgentes

- Prestar atención a los detalles del correo electrónico, como discrepancias entre el nombre para mostrar y la dirección real del remitente

- Colocar el cursor sobre los enlaces antes de hacer clic para inspeccionar el destino real

- Abrir el servicio directamente en el navegador y buscar el documento, en lugar de usar los enlaces proporcionados en los correos

- Capacitar regularmente a los empleados sobre las nuevas técnicas de phishing

- Utilizar soluciones de seguridad como detección de amenazas de correo electrónico, motores antiphishing, filtrado de URL y herramientas de informes de usuarios.